Lab01-01 동적 분석

먼저, lab01-01.exe를 실행하였지만 화면에 뜨지 않는 것을 알 수 있었다. 이것은 lab01-01.exe가 어떻게 동작하는지 웬만해서는 알기 어렵다는 것을 뜻한다.

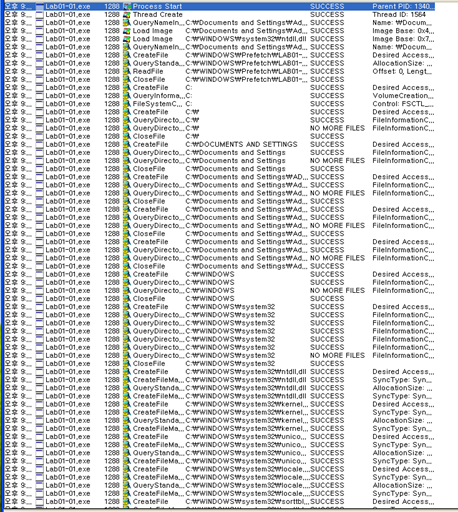

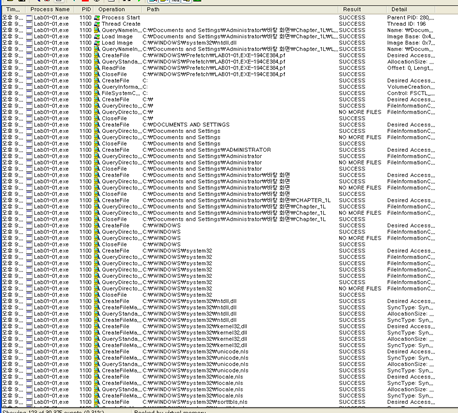

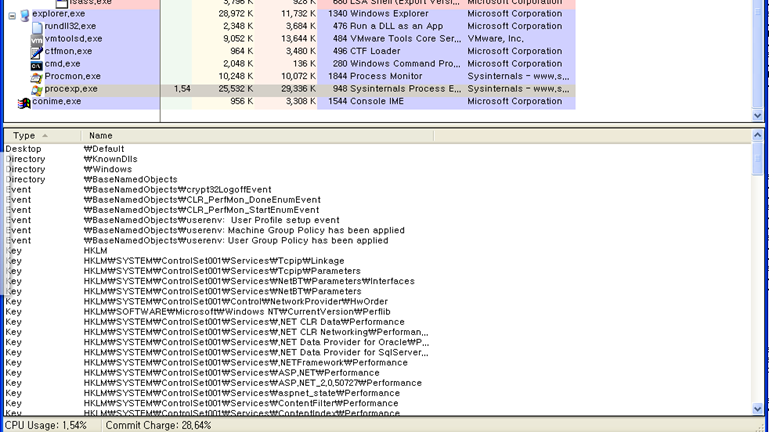

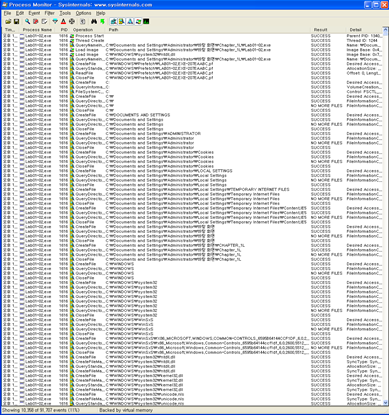

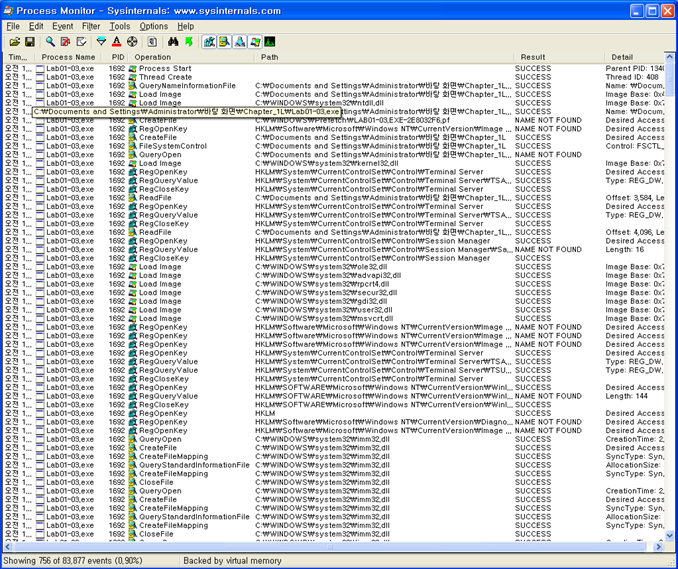

ProcessMonitor를 통해 Lab01-01.exe가 실행된 것을 확인하였다. 레지스트리와 관련된 것을 나열하고 경로상에 특별한 것은 보이지 않는다. 특별한 조짐이 없기 때문에 잘못 실행하였다고 생각할 수 있다. 따라서, 다른 방법을 통해 실행한다.

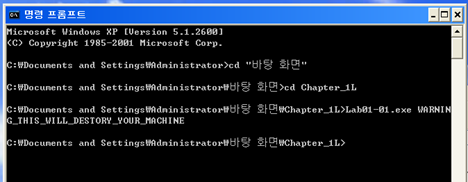

명령 프롬프트를 통해 확인한다. Lab01-01.dll을 사용하는 것을 알 수 있다.

Kernel132.dll이 생성되었다.

ProcessMontor의 Handles를 이용하여 어떤 dll을 사용하고 있는지 알 수 있다. 악성코드에 감염된 상태이기 때문에 kanel123.dll에 감염되었다는 것을 알 수 있다.

[분석 내용]

| (1) Lab01-01.exe 악성코드는 특정 인자 값과 함께 실행됨. (WARNING_THIS_WILL_DESTROY_YOUR_MACHINE) - CMD로 실행됨 (2) Lab01-01.exe 실행되면서 Lab01-01.dll을 이용해 system32 폴더 아래 kerne123.dll을 생성함 (3) kerne123.dll 생성 후에는 kernel32.dll이 인젝션 되고 시스템이 오작동을 일으키는데 추후에 실행되는 프로그램에서 kerne123.dll을 링크하는 현상 발생 (4) Lab01-01.dll은 Lab01-01.exe 실행 후에 변경되고 kerne123.dll로 복제되기 때문에 두 파일은 동일함 (5) Lab01-01.dll(kerne123.dll)이 IP 127.26.152.13을 참조함. |

Lab01-02 동적 분석

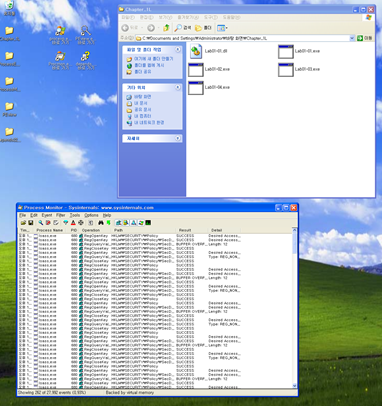

프로세스 모니터와 프로세스 익스플로러를 실행한 상태에서 Lab01-02를 실행한다.

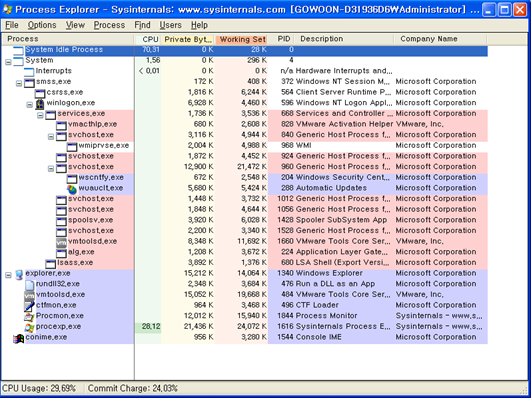

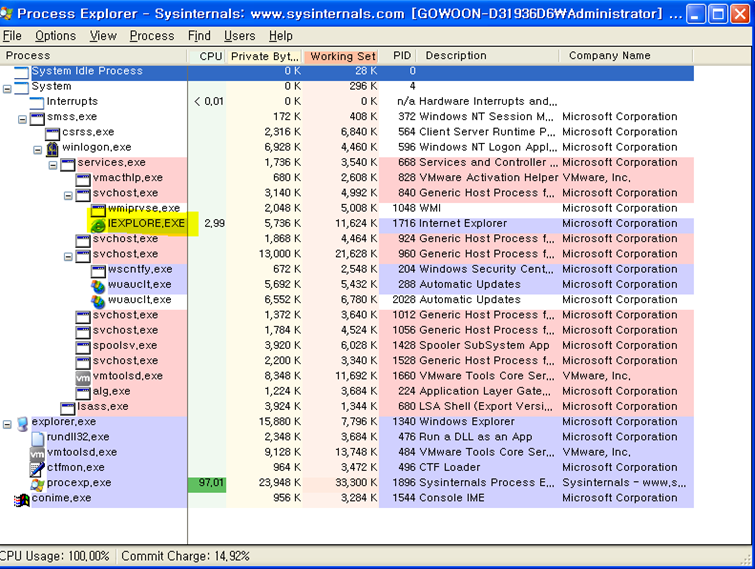

프로세스 익스플로러에서 실행했다. Lab01-02.exe가 실행이 끝난 후 사라지는 것을 보았다.

Strings 관련 정보도 확인할 수 있다. URL, UPX 등 확인할 수 있다. 여러 번 실행이 가능하다.

프로세스 모니터에서 실행한 모습이다. Operation에서 프로세스가 실행되었다는 것을 알 수 있다. Load Image를 통해 PE 파일에 해당하는 dll을 가져온다. Exe가 나오는 것은 exe가 실행되는 과정에서의 call이다. Internet url과 open도 보인다. 이것으로 보아 인터넷을 사용한다는 것을 알 수 있었다.

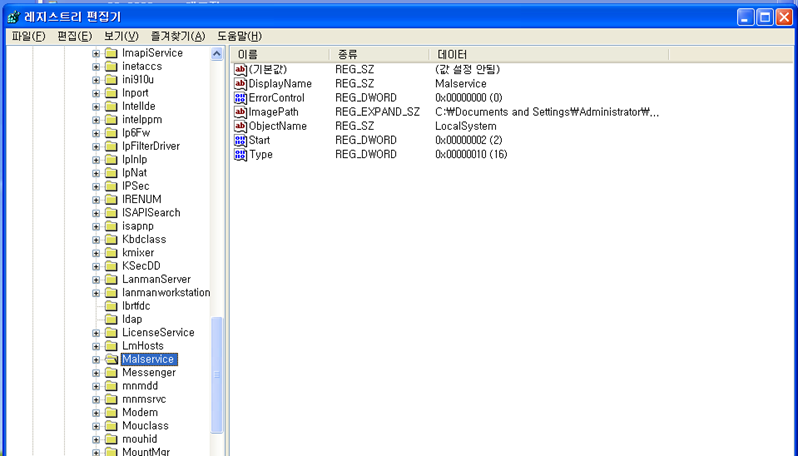

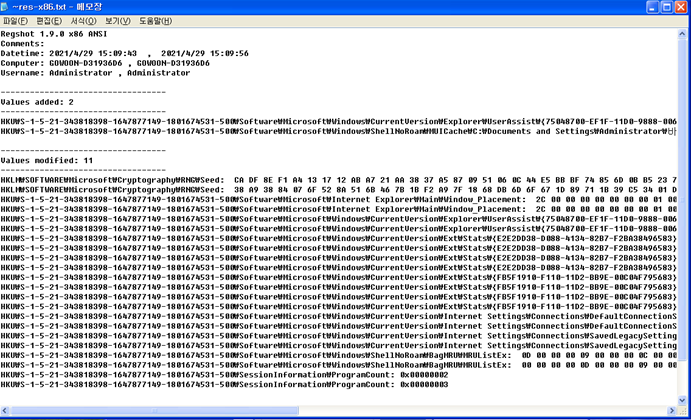

Regshot을 사용해 사진을 찍었다. Malservice 키워드를 추가한다는 것을 알 수 있다.

레지스트리 편집기를 통해 malservice가 추가된 것을 볼 수 있다. 모든 서비스를 총괄하는 곳에 악성코드 malservice가 추가된 것을 알았다. Malservice는 Lab01-02.exe로 실행된다.

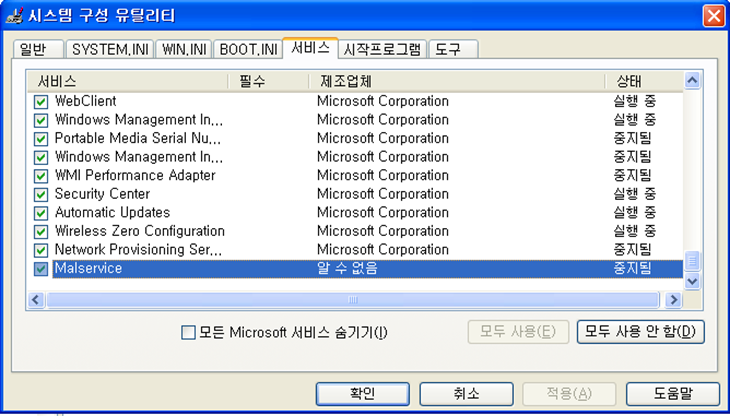

윈도우에서 돌아가는 서비스를 시스템 구성 유틸리티(msconfig)를 통해 확인할 수 있는데 시간 순서대로 추가되기 때문에 맨 아래 malservice가 추가된 것을 알 수 있다.

결론: Lab01-02.exe를 실행하면 malservice라는 악성코드에 감염된다. Lab01-02.exe는 리부팅될 때마다 실행된다. 불완전 종료는 할 수 있지만 시스템은 프로그램이 실행될 때마다 리부팅 되어 실행될 것이다.

[분석 내용]

| (1) Lab01-02.exe 악성코드는 패킹되었으나 일반 실행 가능함 --> 더블클릭 (2) 정적분석을 통해 행위 예측 가능 (3) Registry에 Malware 등록 (4) 등록된 서비스는 시스템 리부팅 후에 매번 자동 실행됨 |

Lab 01-03 동적 분석

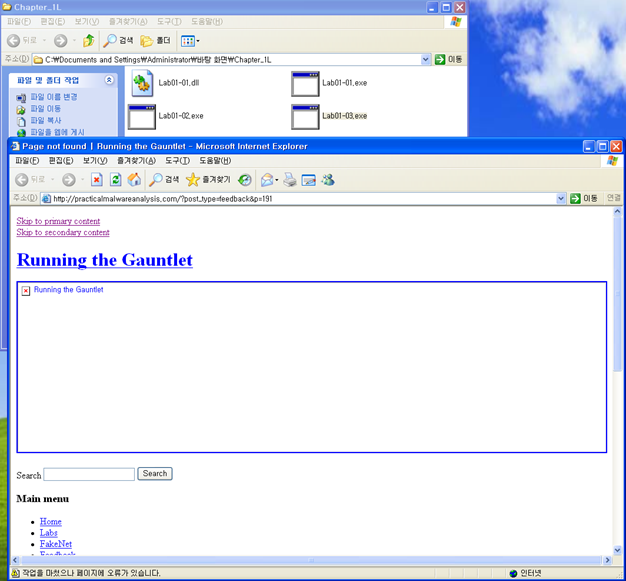

더블클릭을 통해 실행하였더니 특정 사이트에 접속한다.

레지스트리 key를 통해 레지스트리를 연다. 파일을 생성한다. 특별한 부분은 보이지 않는다.

기본적인 부분만 보인다.

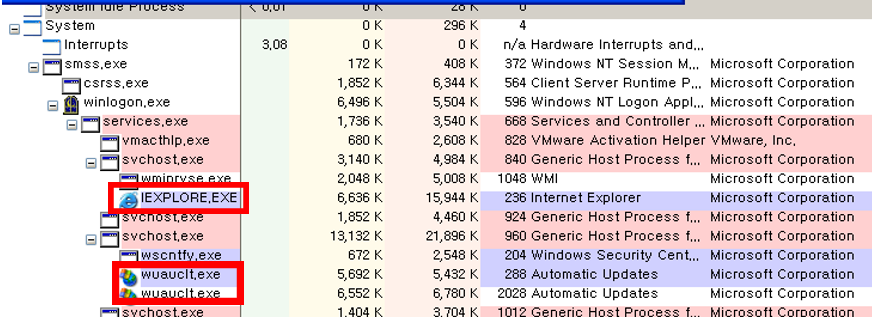

Lab01-03.exe를 실행하자마자 IEXPLORE.EXE가 실행된다. 특별히 다른 부분은 찾을 수 없었다.

Regshot을 통해 확인하였지만 역시 특이점은 없다.

Wireshark를 통해 확인한 결과, Lab01-03.exe를 실행했을 때 보였던 웹 사이트가 나타난다.

192.168.10.225에 접속하는 것을 알 수 있다.

[분석 내용]

| (1) Lab01-03.exe 악성코드는 패킹되었으나 일반실행이 가능함 (2) 정적분석을 통해 행위 예측 가능 (3) 네트워크 기반 이상행위 --> 최종적으로 malwareanalysisbook.com 접속을 시도하는 과정에서 DoS 공격을 수행함 |

Lab01-04 동적 분석

Lab01-02.exe에 들어가려고 하니 웹 사이트로 접속하려고 하는 모습을 볼 수 있다.

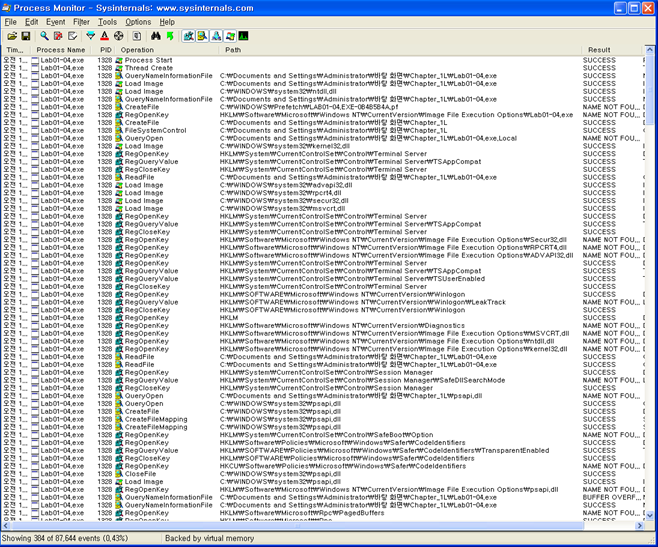

프로세스 모니터를 통해 확인한 모습이다. 특별하게 나오는 것은 없다. 레지스트리 정보를 보면 단순하게 쿼리와 오픈을 한다.

프로세스 모니터를 통해서 봤던 파일을 확인하였다.

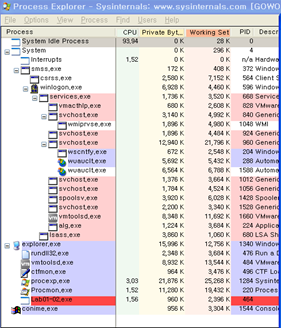

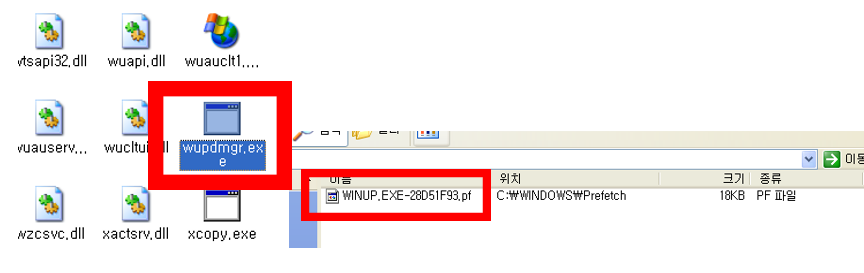

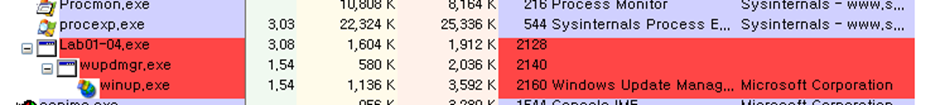

다시 clean을 하고 들어갔더니 wupdmgr.exe 프로그램의 로고가 변화하였다. 크기는 31.5KB이고 2008년 4월 14일에 만들어졌다는 사실을 알 수 있다. Winup은 클린 상태에서는 없는 파일이다.

Explorer 프로그램이 실행된다. Update 하는 프로그램도 살아있다.

실행되는 것을 볼 수 있다.

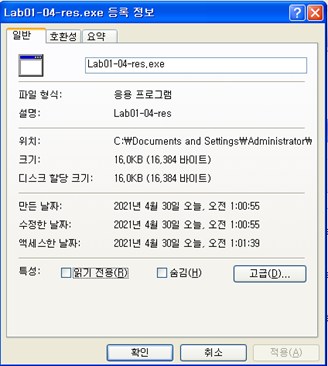

그 후, 다시 파일을 찾아 확인한 결과 wupdmgr.exe 프로그램의 확장자가 수정되어 있었다. 크기는 16.0KB로 작아졌다. Lab01-03.exe 파일이 원본을 업데이트 했다는 사실을 알아냈다. 원본 파일을 악성코드로 업데이트 하였다. Winup은 없었다가 생긴 파일이다. frepetch 되었다.

Resource hacker를 통해 확인한 파일이다. .exe 확장자로 저장한다.

추출한 파일을 보면 사이즈가 작아졌다. Res 파일이 wupdmft 파일을 덮어쓰는 source 파일이 되었을 확률이 높다.

Immunity debugger를 통해 실행 시점을 확인한다.

Wireshark를 들어가서 확인한다. Pracricalmalwarenalysis.com 사이트로 가는 것을 확인할 수 있다.

[분석 내용]

| (1) Lab01-04.exe Resource 영역에 유입되어 있는 실행모듈 부분 추출 --> 더블 클릭 (2) 정적 분석을 통해 행위 예측 가능 (3)네트워크 기반 이상 행위 --> 추출된 Lab01-04.exe 실행시 wupdgrd.exe 파일 생성 |

'Malware > 윈도우즈 보안과 악성코드 기초' 카테고리의 다른 글

| [악성코드] 6주차, 정적분석 (0) | 2021.11.19 |

|---|---|

| [악성코드] 5주차 과제 (0) | 2021.11.19 |

| [악성코드] 4주차 과제 (0) | 2021.11.19 |

| [악성코드] 3주차, 문자열 패치 실습 (0) | 2021.11.19 |

| [악성코드] 2주차 과제 (0) | 2021.11.19 |