1. CRACKME #1의 패치를 다른 방법(코드 변경)으로 크랙

exe 파일을 열었을 때 나오는 화면이다.

exe 파일을 연 후, 확인을 누르면 이와 같은 화면이 나온다.

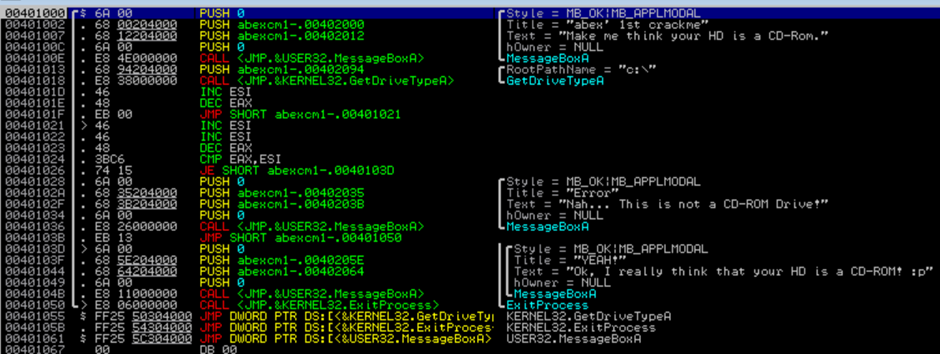

이 화면을 보았을 때 00401024의 CMP문에서 EAX와 ESI를 같게 만들어서 ZF=1이 되도록 한다면 OK가 나오는 화면으로 넘어간다.

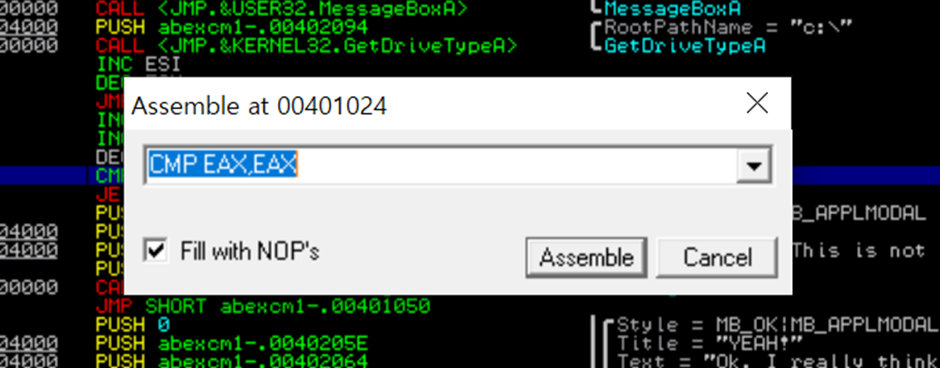

그렇다면 CMP 조건에 같은 값을 넣는다면 무조건 ZF=1이 되어서 OK 문구가 뜰 것이라는 생각이 들었다.

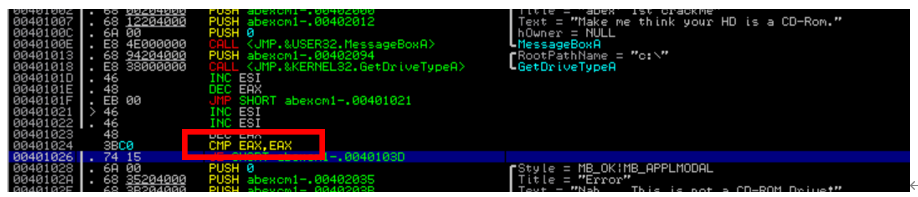

CMP는 EAX와 EAX의 값을 비교하게 되므로 OK 문구가 뜰 것이라고 예상된다. EXE 파일을 저장하고 실행해보겠다.

OK 문구가 뜨는 것을 확인하였다.

2. 간단한 윈도우 실행파일 작성 후, 분석

(파일 종류, 컴파일 환경, 섹션의 개수, 생성 시간 등)

소스 파일을 작성하였다.

exe 파일을 실행하면 이와 같은 모습이 나온다.

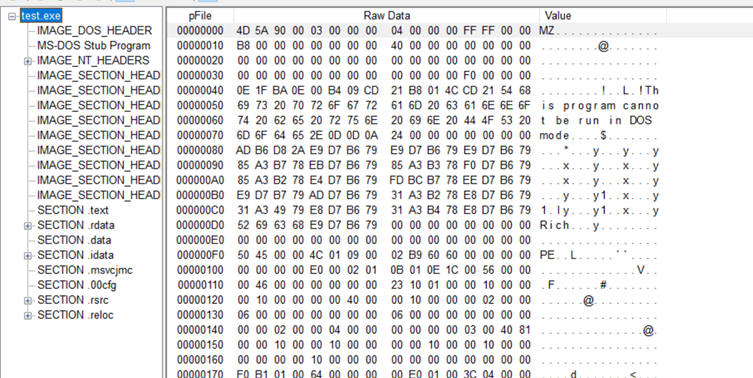

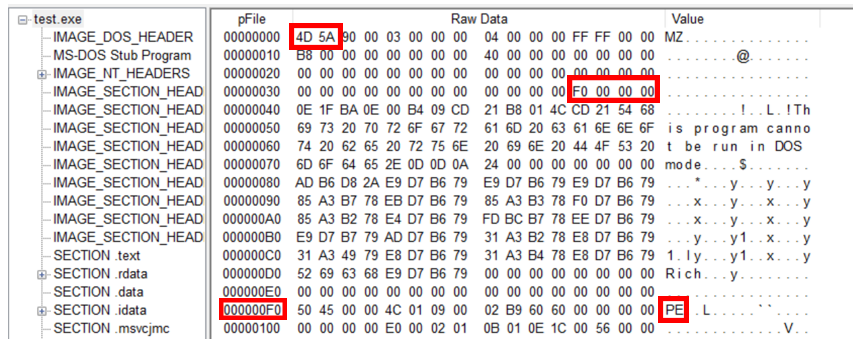

- e_magic을 보았을 때 5A 4D인 것을 보아 PE 파일 구조를 가지고 있다는 것을 알 수 있다.

- e_Ifanew을 보았을 때 000000F0인 것을 보아 IMAGE_NT_HEADER의 시작주소가 000000F0이다.

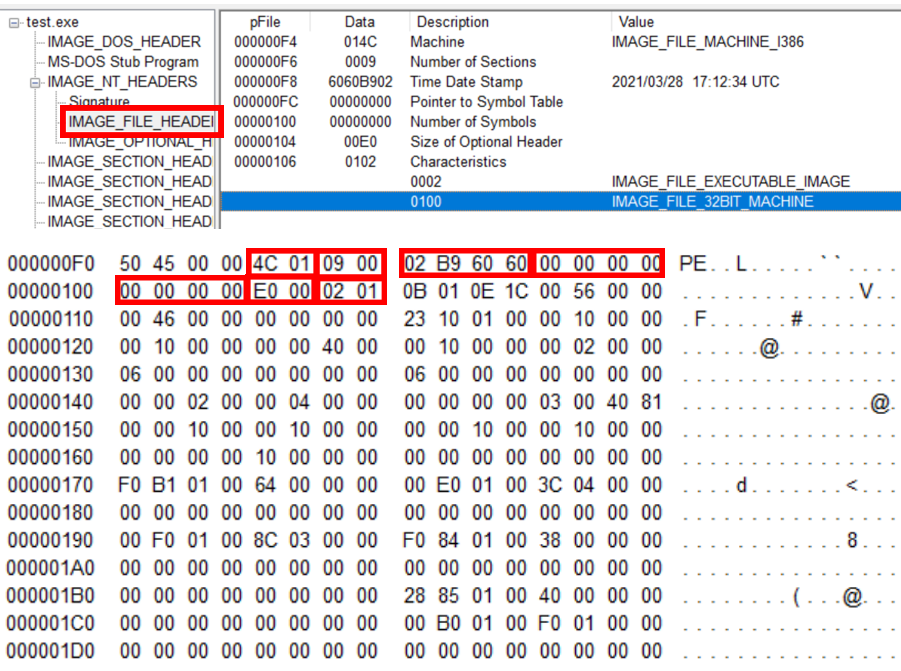

- Machine(CPU): IMAGE_FILE_MACHINE_1386

- 섹션의 개수: 0x0009

- Time Data(생성 시간): 6060B902

- Size Of Optional Header: 000E -> 32bits

- Characteristics: 파일형식 정보, OR 연산 -> 0102

파일 형식 정보: IMAGE_FILE_EXECUTABLE_IMAGE

OR 연산: IMAGE_FILE_32BIT_MACHINE

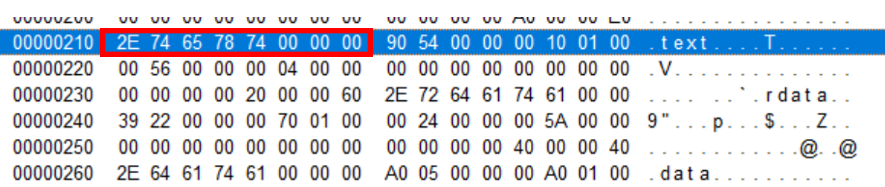

섹션 이름 .text -> 0x000000747865742E

'Malware > 윈도우즈 보안과 악성코드 기초' 카테고리의 다른 글

| [악성코드] 6주차, 정적분석 (0) | 2021.11.19 |

|---|---|

| [악성코드] 7주차, 동적분석 (0) | 2021.11.19 |

| [악성코드] 5주차 과제 (0) | 2021.11.19 |

| [악성코드] 3주차, 문자열 패치 실습 (0) | 2021.11.19 |

| [악성코드] 2주차 과제 (0) | 2021.11.19 |