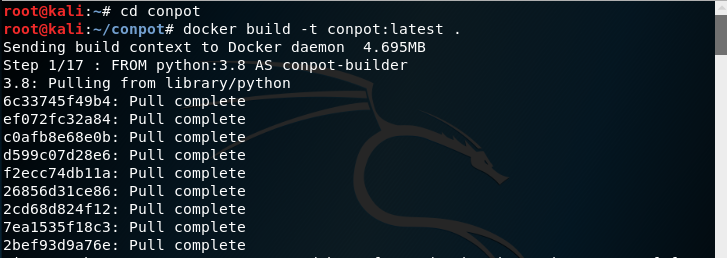

git clone https://github.com/mushorg/conpot.git 명령을 이용해 conpot을 다운로드 받은 후, conpot 디렉토리로 이동하여 다운로드를 진행한다.

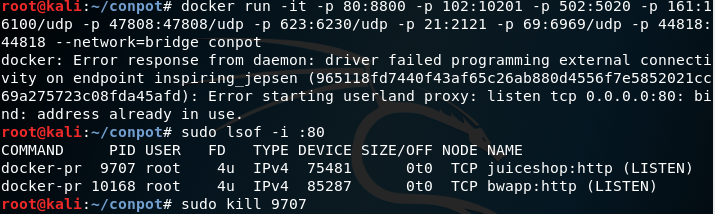

위와 같은 오류가 나온다면 80 포트를 점유하고 있는 것을 찾아내어 kill 한다.

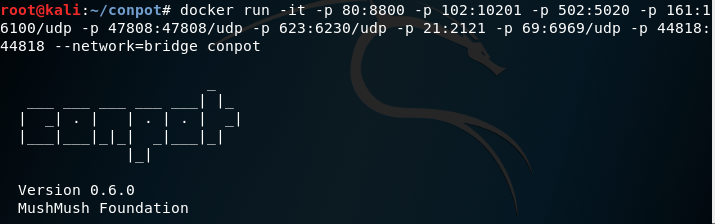

docker를 실행한다.

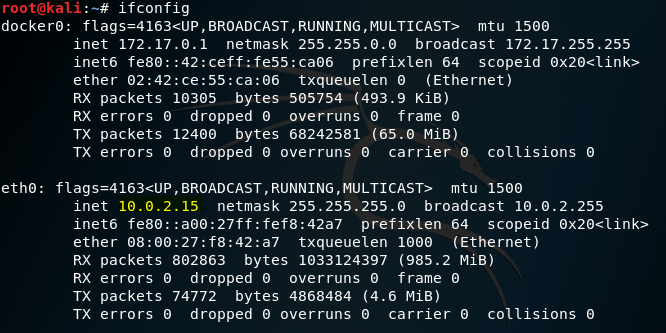

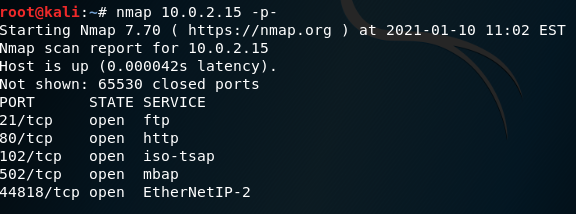

칼리 리눅스 ip를 알아낸다.

모드버스는 mbap이다.

공격자 입장에서는 모든 포트가 open 되어 있기 때문에 접근이 가능해진다. 공격자는 공격을 할 수 있다.

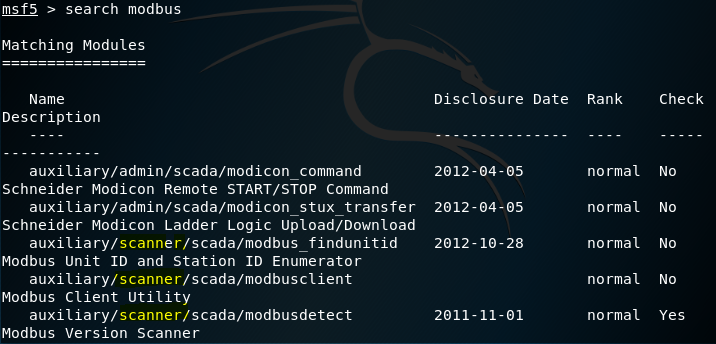

msfconsole 명령어를 이용하여 메타스플로잇에 들어간다.

SCADA 시스템에서 사용하는 modbus를 검색한다. scanner이라고 써져 있는 것들이 스캔 기능을 가지고 있다.

여기에 스캔을 할 거다. 결과는 잘 나오지 않을 것이다.

왜냐하면 모드버스에 허니팟에 있는게 정상적인 데이터가 들어가 있지 않기 때문이다.

스캔이 있으면 살아있는 시스템처럼 느껴진다. 프로토콜이 안 열려있으면 공격이 되지 않는다.

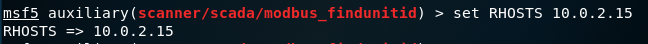

칼리 리눅스 IP 정보를 적는다.

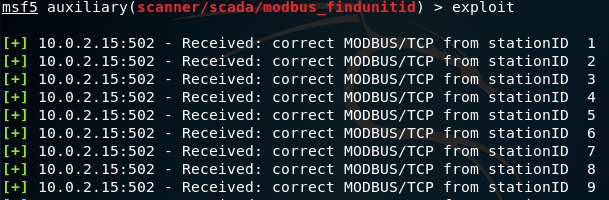

exploit을 하면 스캔을 진행한다.

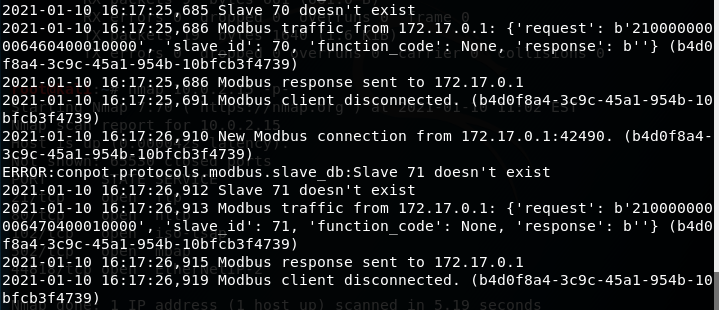

honeypot이 켜져 있는 창으로 가면 새로운 connection을 맺기 위해서 동작하고 있는 것을 볼 수 있다.

modbus의 slave가 존재하지 않는다고 나온다. 각각에 대한 정보가 쌓인다.

snmp와 tcp로 하면 각각의 로그가 쌓인다.

출처: www.youtube.com/watch?v=ZDbyPi1PGOI&feature=emb_imp_woyt

'Network Security > 허니팟' 카테고리의 다른 글

| 칼리 리눅스에 docker 환경 구성 (0) | 2021.01.10 |

|---|---|

| 허니팟의 의미 (0) | 2021.01.05 |