volatility

-볼라틸리티는 현재 Window 10을 지원하지 않는다.

vmem 파일: 가상 머신 vmware의 메모리 정보를 저장한 파일

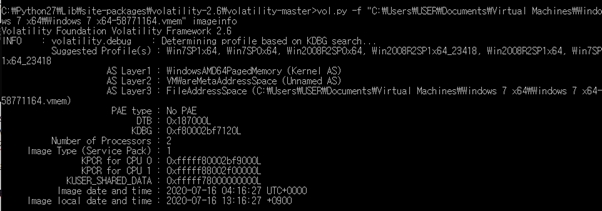

imageinfo 명령어

- vol.py –f “C:\Users\USER\Documents\VirtualMachines\MSEdge-Win10-VMware-7e5051c4.vmem” imageinfo

Suggested Profile에 출력된 부분이 운영체제명이다. 여기서는 ‘Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_23418’라는 운영체제명을 사용하고 있다.

프로세스 확인

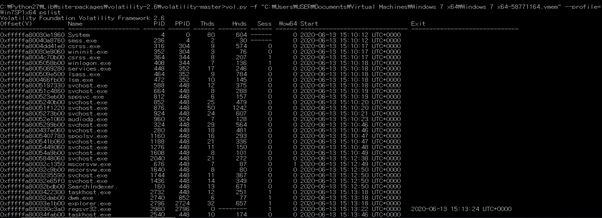

pslist 명령어: 시스템 프로세스 확인

- vol.py -f “C:\Users\USER\Documents\VirtualMachines\MSEdge-Win10-VMware-7e5051c4.vmem” --profile=운영체제명 pslist

PsActiveProcessHead를 가리키는 이중연결리스트를 지나가며 오프셋, 프로세스 이름, 프로세스 ID,

부모 프로세스 ID, 쓰레드의 수, 핸들의 수, 프로세스 시작 시간과 종료 시간을 보여준다.

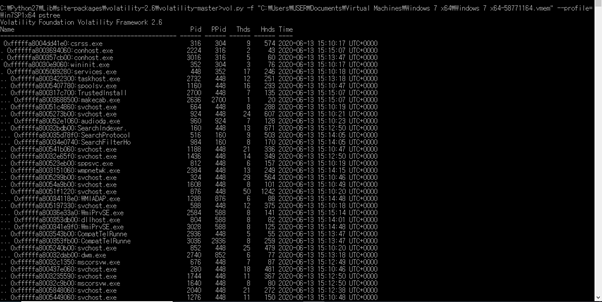

pstree 명령어: 프로세스의 상관 관계

- vol.py -f “C:\Users\USER\Documents\VirtualMachines\MSEdge-Win10-VMware-7e5051c4.vmem” --profile=운영체제명 pstree

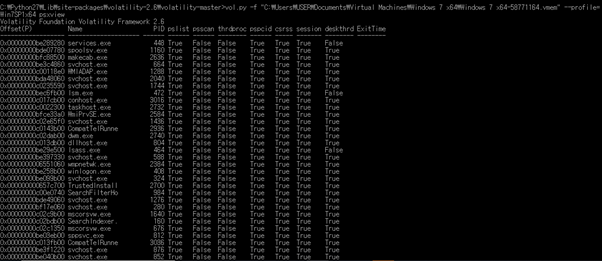

Psxview 명령어: 메모리 덤프 파일을 생성한 윈도우 시스템에서 은폐기능으로 동작하는 프로세스의 존재 여부를 확인할 수 있음

- vol.py -f “C:\Users\USER\Documents\VirtualMachines\MSEdge-Win10-VMware-7e5051c4.vmem” --profile=운영체제명 psxview

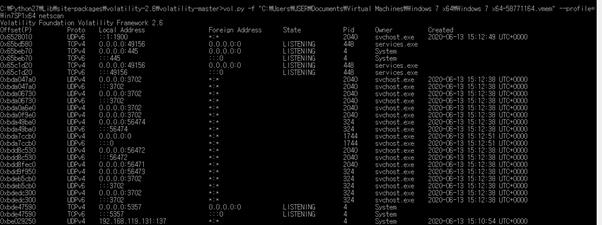

네트워크 정보

Netscan 명령어: 활성화된 네트워크 연결 정보를 알 수 있음

- vol.py -f “C:\Users\USER\Documents\VirtualMachines\MSEdge-Win10-VMware-7e5051c4.vmem” --profile=운영체제명 netscan

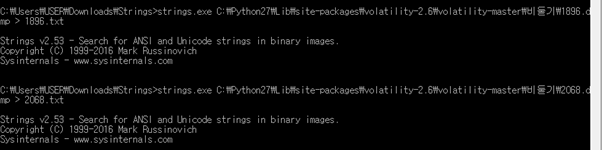

메모리 덤프

Memdump 명령어: 덤프 저장

- vol.py -f “C:\Users\USER\Documents\VirtualMachines\MSEdge-Win10-VMware-7e5051c4.vmem” --profile=운영체제명 memdump -p [PID] -D ./

- D 디렉토리에 저장됨

Strings.exe

'Degital Forensic > Volatility' 카테고리의 다른 글

| [Volatility] 대표적인 플러그인 (0) | 2021.12.02 |

|---|